Gdy organizacja podejmie decyzję o wprowadzeniu u siebie programu cyberbezpieczeństwa to w jakimś momencie, zwykle po wykonanej ocenie ryzyka, rozpoczyna wprowadzanie zabezpieczeń mającymi chronić system przemysłowy przed cyberzagrożeniami.

Jednym z takich podstawowych środków zaradczych jest segmentacja sieci polegająca na zdefiniowaniu stref i kanałów, najlepiej zgodnie z rekomendacjami zapisanymi w standardzie IEC 62443.

Czym jest strefa?

Strefa (zone) to kombinacja zasobów logicznych bądź fizycznych spełniających wspólne wymagania w zakresie bezpieczeństwa. Posiada ona jasno określoną granicę (także logiczną bądź fizyczną), która rozgranicza elementy znajdujące się wewnątrz i na zewnątrz.

Przykładowo możemy mieć strefę lokalnego nadzoru (poziom 2 modelu Purdue) z urządzeniami HMI oraz stacjami inżynierskimi, która komunikuje się ze strefą sterowania (poziom 1 modelu Purdue) z licznymi sterownikami PLC.

Pomiędzy strefami należy zdefiniować kanał (conduit) określający wszystkie ścieżki komunikacyjne wraz z regułami regulującymi ruch sieciowy. Dobrą praktyką jest gdy filtrowanie ruchu sieciowego pomiędzy strefami odbywa się z wykorzystaniem tzw. białych list reguł, które precyzyjnie definiują ruch dopuszczony i blokują pozostały.

Segmentacja sieci

Typowym podejściem przy segmentacji sieci jest podział na mniejsze sieci, w których występują różne adresacje IP. Pomiędzy różnymi podsieciami IP w celu zapewnienia dokładnie zdefiniowanej komunikacji potrzebne jest urządzenie łączące funkcje routera i firewall-a. Nierzadkim przypadkiem jest sytuacja, w której, owszem, pogrupowaliśmy urządzenia w strefy, ale sieć jest płaska i z różnych powodów musi taka pozostać, a musimy wdrożyć zabezpieczenie kanału komunikacyjnego pomiędzy urządzeniami we właśnie zdefiniowanych grupach.

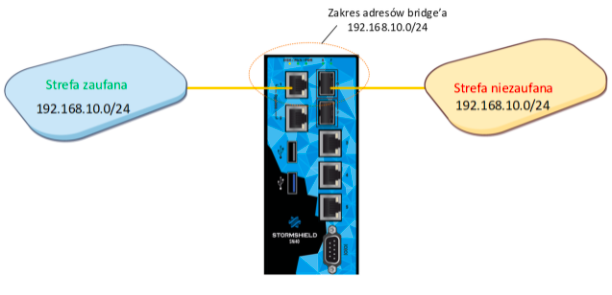

Z pomocą przychodzą tu firewalle przemysłowe z tzw. funkcją filtrowania transparentnego. Urządzenia te pozwalają, że wybrane porty Ethernet (minimum dwa) są zgrupowane i przypisane do mostka sieciowego (bridge). Urządzenia końcowe (np. HMI, PLC, PC,..) podłączone do tych portów komunikują się ze sobą jakby były podłączone do przełącznika LAN (urządzenie działające w warstwie drugiej modelu ISO/OSI). Jednakże dla komunikacji pomiędzy portami można założyć reguły filtrujące dodatkowo w warstwach wyższych czyli w IP, transportowej i aplikacyjnej.

Przykładem takich rozwiązań są urządzenia StormShield SNi20 i SNi40. Na rysunku pokazano ideę wprowadzenia filtrowania komunikacji za pomocą firewalla SNi40 pomiędzy strefę zaufaną i niezaufaną, w których urządzenia sieciowe zaadresowane są z wykorzystaniem adresów IP należących do tej samej podsieci.

Filtrowanie ruchu

Urządzenie może filtrować ruch sieciowy w oparciu o reguły tradycyjnego firewalla (SPI) jak i w oparciu o głęboką analizę pakietów (DPI).

W pierwszym przypadku reguły są oparte o adresy IP oraz porty, w drugim dokonywana jest analiza w warstwie aplikacyjnej dla protokołów przemysłowych takich jak: BACnet/IP, CIP, EtherNet/IP, IEC 60870-5-104, Modbus TCP, UMAS, Siemens s7, Profinet IO, Profinet RT, OPC AE, OPC DA, OPC HDA, OPC UA. Można precyzyjnie określić jakie komendy mogą być przekazywane, a które będą blokowane.

Dodatkowymi parametrami są oprócz adresów IP identyfikatory urządzeń UID oraz konkretne adresy rejestrów. Bardzo istotnym czynnikiem mającym wpływ na powodzenie implementacji firewalli w sieci OT jest zapewnienie ciągłości procesu. Tu nie ma możliwości na błędy i przypadkowe zablokowanie potrzebnej komunikacji. Dlatego wszystkie reguły jakie chcemy wprowadzić mogą zostać dokładnie zweryfikowane dzięki zastosowaniu trybu monitorowania (IDS) zanim zastosujemy tryb filtrowania (IPS).

W trybie monitorowania w logach zobaczymy pełną informację o tym, jaki ruch zostanie przepuszczony, a jaki zostałby zablokowany. Dopiero po zweryfikowaniu i ewentualnym dostrojeniu reguł można bezpiecznie dla procesu uruchomić filtrowanie.

Chciałbyś dowiedzieć się więcej? Sprawdź inne nasze artykuły dotyczące cyberbezpieczeństwa.